Introduction

1.1 But du document

Ce document explique comment installer et configurer HIN Access Gateway, ainsi que les fonctionnalités clés nécessaires aux activités opérationnelles. Nous vous recommandons d'utiliser la liste de contrôle comme préparation.

1.2 Abréviations

| Abréviation, terme | Signification |

|---|---|

| ACS | Access Control Service |

| AD | Active Directory |

| AGW | Access Gateway |

| DN | Distinguished Name |

| OU | Organizational Unit |

HIN Access Gateway

2.1 Vue d'ensemble

L'HIN Access Gateway (AGW) permet d'accéder aux applications protégées par HIN sans qu'il soit nécessaire d'installer un logiciel, des certificats HIN sur les postes de travail ou un proxy. Pour ce faire, HIN se fédère avec le propre Active Directory de l'institution et convertit les logins de l'Active Directory en identités HIN (mappage).

2.2 Enregistrement de l'AGW

Une instance de l'HIN Access Gateway est mise en place dans une institution. L'AGW est enregistré lors de la mise en service. Au cours du processus d'enregistrement, l'AGW transmet l'adresse IP externe (ou la plage d'adresses IP) de l'organisation, au centre de données HIN ainsi que l'URL via laquelle l'accès à l'AGW peut être effectué au sein du réseau.

2.3 Accès à une page protégée par HIN

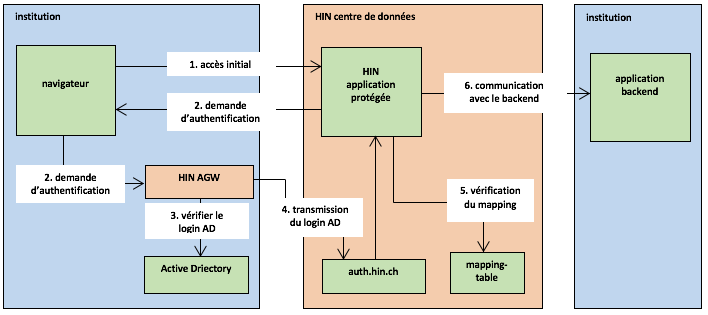

Figure 1: Fonctionnement d'AGW

Figure 1: Fonctionnement d'AGW

L'accès d'un utilisateur de l'organisation à une application protégée par HIN s'effectue directement depuis tous les navigateurs, sans interposition des composantes de l'AGW. Le centre de données HIN reconnaît qu'il s'agit d'une institution raccordée à l'AGW à partir de l'adresse IP externe de la demande. Pour authentifier l'utilisateur, une requête est envoyée via le navigateur de l'utilisateur au propre AGW de l'institution. Pour ce faire, on utilise l'URL qui a été transmise à HIN par l'AGW lors de l'enregistrement (voir ). L'AGW lit l'utilisateur Active Directory connecté et le transmet au centre de données HIN. HIN gère une base de données de manière centralisée, qui contient le lien entre le login de l'Active Directory et l'identité HIN. Lors de la demande d'un login de l'Active Directory qui y est listé, l'identité HIN stockée est automatiquement lue et réutilisée. Cela permet une connexion Single-Sign-On.

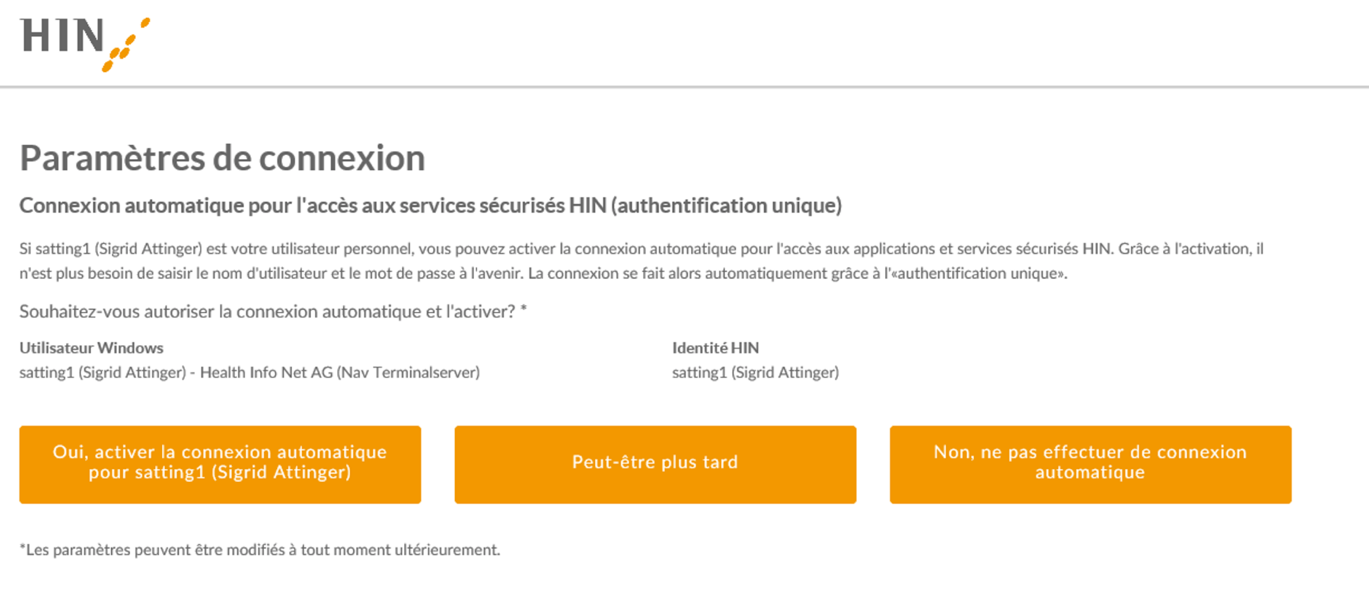

2.4 Lien entre le login de l'AD et l'identité HIN

Une table de liaison centrale est requise chez HIN afin de pouvoir affecter les demandes des logins de l'Active Directory aux identités HIN associées. Le détenteur d'une identité HIN décide lui-même quels logins de l'Active Directory doivent être autorisés pour la connexion automatique à leur propre identité. L'administration en question peut être effectuée sous apps.hin.ch, «Connexion automatique». Pour activer une connexion automatique, il suffit de se connecter à la plate-forme HIN à l'aide de la procédure mTan. Il est ensuite automatiquement proposé à l'utilisateur d'utiliser son propre compte Active Directory avec l'identité HIN qui vient d'être utilisée.

Figure 2: Activer la connexion automatique

Figure 2: Activer la connexion automatique

"Oui, activer la connexion automatique pour satting1 (Sigrid Attinger)" - Avec cette option, le compte Windows est lié à l'ID HIN de l'utilisateur. Lors de la prochaine connexion, celui-ci sera automatiquement connecté avec son propre ID HIN.

"Peut-être plus tard" - Avec cette option, aucun lien n'est établi entre le compte Windows et l'ID HIN, mais l'utilisateur est invité à chaque fois à confirmer son choix.

"Non, ne pas effectuer de connexion automatique" - Si l'utilisateur choisit cette option, la boîte de dialogue ne s'affiche plus. Si celui-ci souhaite activer le lien ultérieurement ; il doit effectuer la modification sous https://apps.hin.ch.

2.5 Concept de Trust Level

Les fournisseurs d'applications Web protégées par HIN (ACS / FS) peuvent choisir entre trois niveaux de confiance. L'AGW active l'authentification sur les trois niveaux de confiance:

| Trust Level | Authentication | Description | Informations du point de vue du fournisseur de l'application |

|---|---|---|---|

| 1 | Authentification de l'utilisateur dans l'Active Directory institutionnel. | L'utilisateur est connu et authentifié dans l'institution. | Le fournisseur d'applications reçoit les informations, de quelle organisation provient l'accès, mais pas l'identité de l'auteur de l'accès. |

| 2 | Authentification de l'utilisateur dans l'Active Directory institutionnel. | Comme Trust Level 1 et en plus: L'utilisateur a une identité HIN et l'associe à l'utilisateur de l'Active Directory. | Le fournisseur de l'application reçoit les informations de la personne qui accède effectivement à l'application. La personne ne s'est cependant pas authentifiée de manière forte. |

| 3 | Authentification forte (authentification à deux facteurs) | Comme Trust Level 2 et en plus: L'identité HIN de l'utilisateur a été authentifiée de manière forte. | Le fournisseur de l'application reçoit les informations de la personne qui accède effectivement à l'application et sait qu'elle s'est authentifiée de manière forte. |

Une fois l'AGW installé, l'utilisation des applications de niveau Trust Level 1 est possible pour tous les utilisateurs de l'organisation. Si une application nécessite un Trust Level (niveau de confiance) plus élevé, un processus Step Up (en amont) est déclenché. Celui-ci peut ressembler par exemple à ceci: L'utilisateur de l'Active Directory jean.dupond (Jean Dupond) a lié son identité HIN jdupond1. Cela lui permet d'appeler des applications de niveau Trust Level 2 sans aucune mesure supplémentaire. Jean Dupond accède à présent à une application nécessitant le niveau Trust Level 3. Jean Dupond a besoin d'un deuxième facteur pour l'authentification afin d'atteindre le niveau Trust Level 3 et reçoit donc un SMS (voir 2.6) de la plate-forme HIN. Après avoir saisi la méthode mTAN, Jean Dupond est au niveau Trust Level 3 pour cette session et peut accéder à l'application.

2.6 Deuxième facteur pour les applications de niveau Trust Level 3

Le deuxième facteur peut être fourni de deux manières pour les applications de niveau Trust Level 3:

-

Le deuxième facteur est fourni par la plate-forme HIN

-

L'institution AGW fournit un deuxième facteur lors de la connexion à l'Active Directory.

Dans cette dernière variante, il est indiqué contractuellement que l'authentification forte est déjà effectuée de la part de l'organisation. Les demandes de l'AGW correspondant sont alors automatiquement traitées comme étant authentifiées de manière forte.

2.7 Retrait d'identité / Paquets d'identité

Des identités personnelles HIN sont requises à partir du niveau Trust Level 2. Celles-ci peuvent être obtenues par paquets auprès de HIN. L'inscription s'effectue via un formulaire d'inscription en ligne, dans lequel l'utilisateur doit également enregistrer son adresse protégée HIN Mail Gateway. Après avoir rempli le formulaire, l'utilisateur est identifié au moyen d'un procédé d'identification vidéo et l'identité est saisie sur les pages HIN. L'utilisateur reçoit ensuite les données d'initialisation et les étapes suivantes par courrier électronique de HIN à l'adresse protégée.

2.8 Administration du système

L'administration du système s'effectue via l'interface graphique Web. La connexion au support est disponible pour les cas de support et doit être activée via l'interface graphique Web.

Mise en service

3.1 Vue d'ensemble

L'HIN Access Gateway est livré en tant que Virtual Appliance préconfigurée. Les environnements de virtualisation suivants sont pris en charge :

-

VMWare (ESX, Workstation, Player)

-

Microsoft Hyper-V

La configuration de HIN Access Gateway s'effectue via une interface graphique Web. La procédure de mise en service est la suivante :

-

Préparation à la mise en service

-

Importer de la Virtual Appliance

-

Intégration dans le réseau de l'entreprise

-

Configuration de HIN Access Gateway

-

Configuration du navigateur

-

Activation avec HIN

-

Test

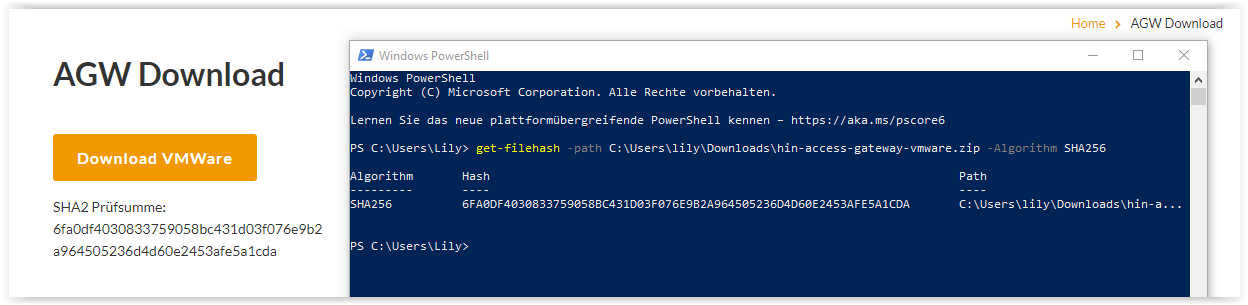

3.2 AGW vérification de la somme de contrôle de l'image

Pour garantir l'intégrité de votre AGW, vous pouvez vérifier la somme de contrôle de l'image avant l'installation de l'AGW.

Vous trouverez la somme de contrôle sur la page de téléchargement www.hin.ch/agw-download. Dans PowerShell. Dans Powershell écrivez la commande suivante :

get-filehash -path C:\Users\ihruser\Downloads\hin-access-gateway-vmware.zip -Algorithm SHA256

Figure 3: Vérification de l'image AGW

Figure 3: Vérification de l'image AGW

Pour garantir l'intégrité de votre AGW, vous pouvez vérifier la somme de contrôle de l'image avant l'installation de l'AGW. Vous trouverez cette somme de contrôle sur la page de téléchargement de HIN.

3.3 Préparation à la mise en service

Nous vous recommandons de rassembler toutes les informations nécessaires avant la mise en service. Les informations suivantes sont requises :

| Description | |

|---|---|

| IP externe / Plage IP | Les requêtes de l'organisation AGW sont reconnues par l'IP source. |

| Adresse(s) IP | Adresse(s) IP interne(s) pour la (les) instance(s) AGW |

| Masque de sous-réseau | Masque de sous-réseau du réseau sélectionné |

| Default Gateway (Passerelle par défaut) | Standardgateway (passerelle standard) par laquelle les périphériques se connectent à Internet |

| Adresse IP virtuelle | Seulement nécessaire en mode cluster : L'IP virtuelle est affectée au nœud de cluster actif (voir 5.7). |

| Hostname (Nom d'hôte) | Hostname(s) (Nom(s) d'hôte) |

| DNS Server (Serveur DNS) | Serveur DNS pour la résolution de noms. |

| Domain Controller (Contrôleur de domaine) | L'AGW vérifie le login de l'AD qui s'est connecté dans l'Active Directory. |

| A-Record | L'AGW doit être accessible par les navigateurs des utilisateurs finaux. Pour cela, un A-Record est nécessaire. Le A-Record ne doit exister que sur le réseau et ne peut être résolu de l'extérieur. |

| Certificat | Un certificat valide (compatible avec le A-Record défini ci-dessus) est requis pour utiliser AGW. Celui-ci peut par exemple provenir d'une autorité de certification interne et doit être accepté par les navigateurs des utilisateurs finaux. |

3.3.1 Créer un A-Record / Demander un certificat

L'AGW doit pouvoir être accessible par les navigateurs des utilisateurs finaux, ce qui nécessite un A-Record. Le certificat SSL associé doit être enregistré sur l'AGW pour que les navigateurs des utilisateurs finaux considèrent la connexion comme sécurisée. Le certificat peut provenir d'une autorité de certification interne.

3.3.2 Ouverture des ports

Les ports suivants sont nécessaires au fonctionnement de l’AGW :

| Port | Source | Objectif | Description |

|---|---|---|---|

| Fonctionnalités de base | |||

| TCP 443 (https) | HIN Access Gateway(s) | gateway.hin.ch, app.hin.ch, auth.hin.ch, agw-manager.hin.ch | Connexion au centre de données HIN pour l'accès aux applications. |

| TCP 443 (https) | Clients (utilisateurs finaux) | HIN Access Gateway(s) | Accès à l'Access Gateway pour l'authentification |

| TCP 389 (ldap) | HIN Access Gateway(s) | Active Directory | Vérification du login de l'AD |

| TCP 636 (ldaps) | HIN Access Gateway(s) | Active Directory | Vérification du login de l'AD |

| TCP 88 (kerberos) | HIN Access Gateway(s) | Active Directory | Vérification du login de l'AD |

| UDP/TCP 464 | HIN Access Gateway(s) | Active Directory | Kerberos pour le AGW AD Join |

| TCP 2222 (ssh) | HIN Access Gateway(s) | update2.agw.hin.ch | Connexion au centre de données HIN pour la connexion de support |

| TCP 80 (http) | HIN Access Gateway(s) | update2.agw.hin.ch | Obtention de mises à jour du système |

| TCP 4433 | Adminclients | HIN Access Gateway(s) | HIN AGW Adminport |

| Cluster - Nécessaire si l'AGW est exploité dans un cluster | |||

| TCP 22 (ssh) | Entre tous les nœuds de cluster | Requis pour la synchronisation des paramètres du cluster | |

| UDP 5404-5406 | Entre tous les nœuds de cluster | Requis pour changer l'adresse IP virtuelle |

3.3.3 Paramètres pour l'identification vidéo

L'identification vidéo peut être effectuée via le téléphone portable et l'application ou sur l'ordinateur avec Chrome ou Firefox. Si l'identification se fait via l'ordinateur, veuillez vérifier si le lien de test fonctionne: Video Ident Quality Test : https://video.online-ident.ch/call-quality-check

Si ce n'est pas le cas, vérifiez si l'accès au microphone et à la caméra est autorisé pour les URL suivantes.

https://go.online-ident.ch/*

https://api.online-ident.ch/*

https://hin.ch/*

wss://api.online-ident.ch/*

Si cela ne fonctionne toujours pas, activer les éléments suivants sur le pare-feu:

IPs:

193.169.187.169

193.169.187.170

185.85.230.50

185.85.230.51

Ports:

TCP 443

UDP 3478

Plage UDP 6000-7000

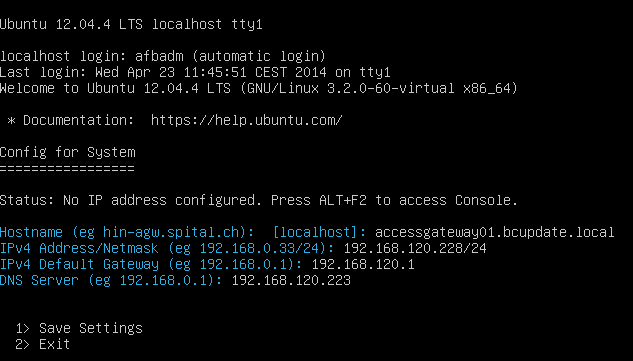

3.4 Intégration dans le réseau de l'entreprise

Pour la machine virtuelle, nous recommandons un disque dur de 5 Go, 1 RAM de 1 Go et 1 CPU. Après avoir importé l'image de la machine virtuelle, les paramètres réseau peuvent être définis sur le compte administrateur de la console et être adaptés :

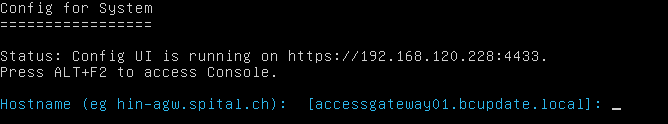

Figure 4: Configuration du réseau via la console

Figure 5: URL de l'interface Web

Access Gateway est désormais accessible via l'adresse IP configurée https://[AGW-IP]:4433.

L'interface Web peut maintenant être utilisée pour configurer Access Gateway (voir).

3.5 Activation de HIN Access Gateway

L'activation de l'Access Gateway s'effectue conjointement avec HIN. Veuillez terminer la configuration d'Access Gateway et du navigateur au préalable. Un rendez-vous conjoint avec un collaborateur de HIN doit être convenu pour la mise en service.

Configuration de HIN Access Gateway

4.1 Vue d'ensemble

Le tableau suivant décrit la fonction des différents onglets permettant de configurer l'interface Web :

| Onglet | Description |

|---|---|

| Statut | Vue d'ensemble de l'état actuel de l'Appliance |

| System Config | Configuration de base : Réseau, surveillance, serveur AD |

| SSL | Configuration du certificat SSL de l'AGW |

| Enregistrement de l'AGW | Enregistrement et configuration de la fonctionnalité AGW 2.0 |

| Classic Proxy | Configuration de la fonctionnalité proxy d'AGW 1.5 |

| Administration | Mises à jour logicielles, connexion au support et sauvegarde |

| Cluster | Configuration du cluster |

| Logs (Journaux) | Vue d'ensemble et aperçu des fichiers journaux |

| Set Password (Définir le mot de passe) | Changement de mot de passe pour les utilisateurs enregistrés |

| Utilisateur | Gestion des utilisateurs |

Login (Connexion)

4.2.1 Première connexion à l'Access Gateway

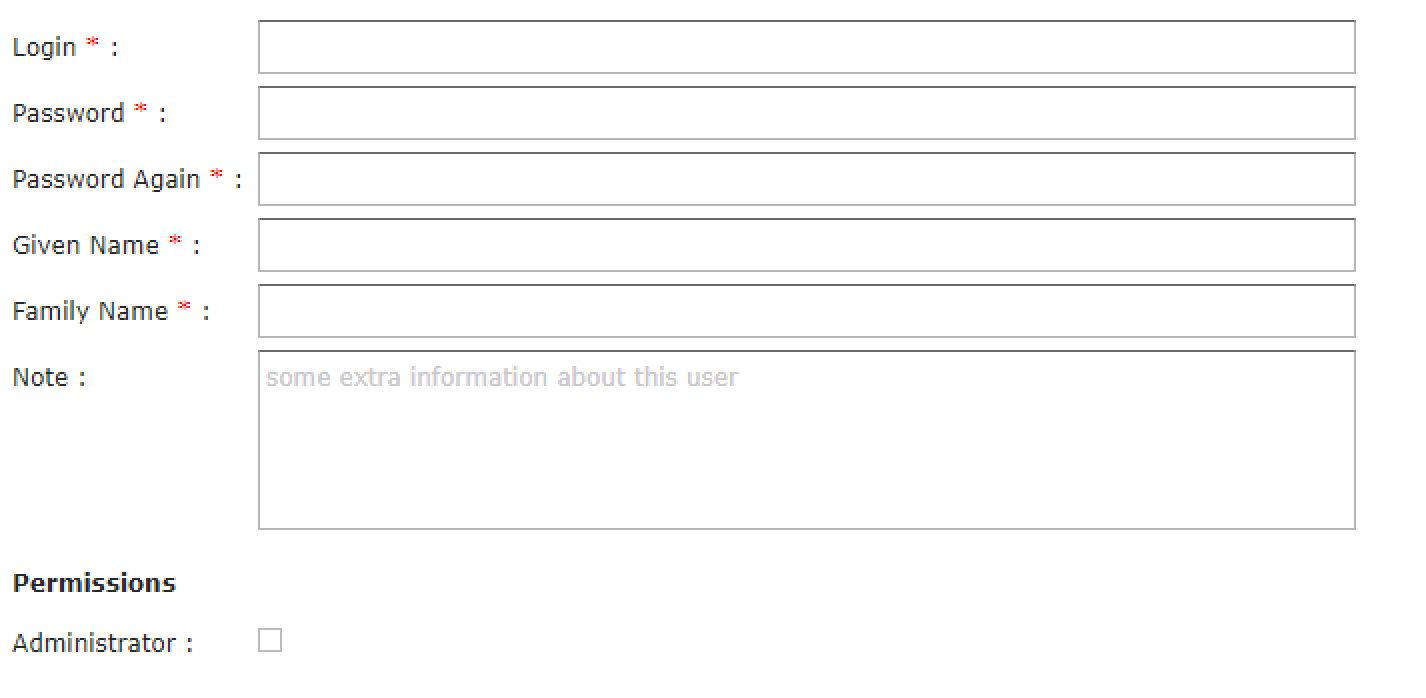

Lors de la consultation de l'Access Gateway, vous devez saisir les données de login du compte administrateur créé sur la console. Nous vous recommandons d'établir dans l'onglet « Users » (utilisateurs) un compte administrateur personnel pour les administrateurs

Figure 6: Saisie de l'utilisateur admin initial

Le bouton « Create Admin Account » (Créer un compte administrateur) permet de configurer le compte sur l'Access Gateway. Assurez-vous que la case « Administrator » (Administrateur) soit cochée.

Ensuite, vous serez dirigé vers le masque de connexion dans lequel vous pourrez vous connecter avec l'utilisateur que vous venez de créer.

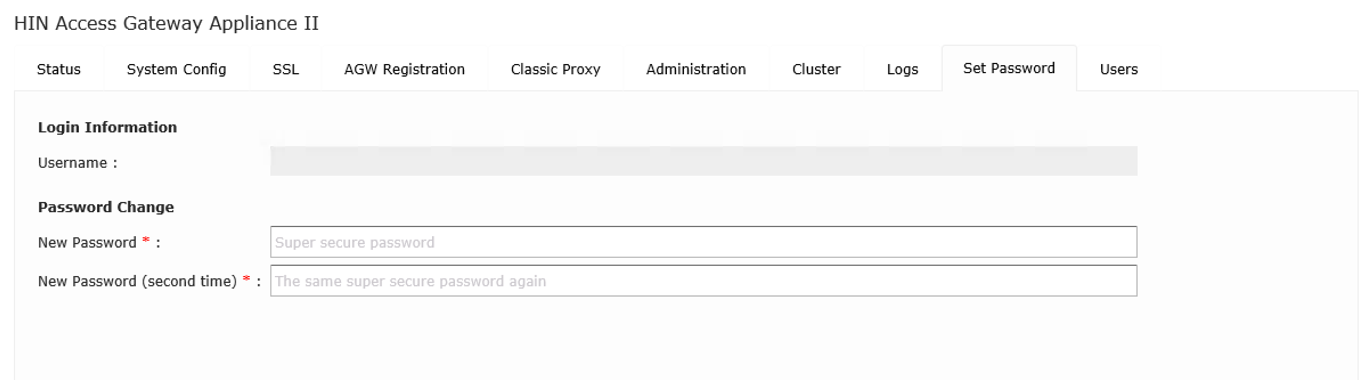

4.2.2 Changement du mot de passe

Le mot de passe personnel peut être modifié sous l'onglet « Set Password » (Définir le mot de passe).

Figure 7: Changement du mot de passe

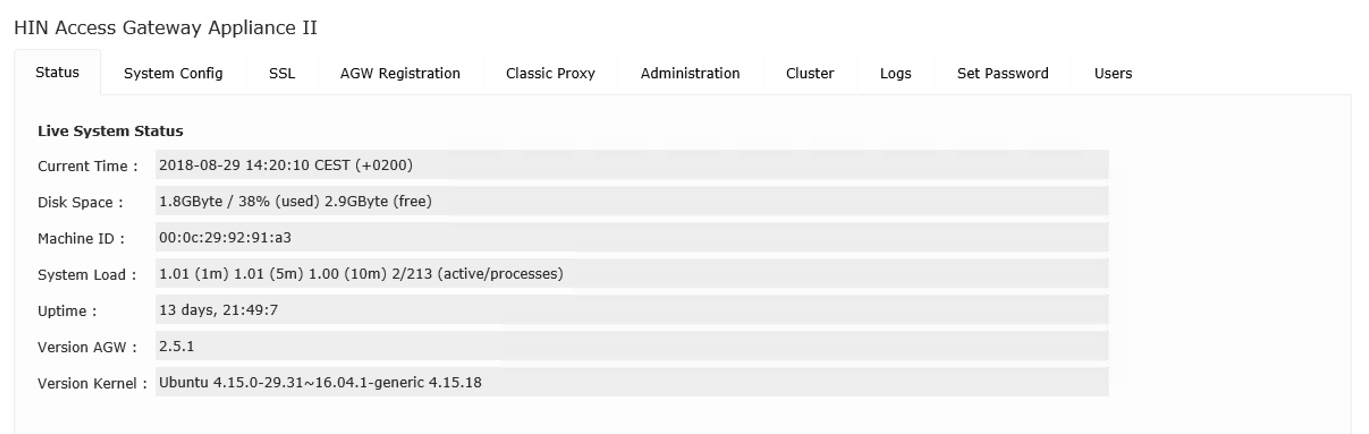

4.3 Statut

L'onglet « Status » (Statut) affiche toutes les données relatives au système de l'Access Gateway.

Figure 8: Vue d'ensemble du statut

4.4 Configuration du système

Sous l'onglet « System Config » (Configuration système), vous pouvez configurer des paramètres tels que les adresses réseau, les serveurs de temps, la surveillance ou les notifications.

4.4.1 Network Configuration (Configuration réseau)

Les champs avec une étoile rouge sont obligatoires.

4.4.2 Time (Temps)

Définissez votre fuseau horaire et deux serveurs NTP. Ce paramètre est généralement sans importance car l'AGW obtient l'heure du serveur hôte en tant que machine virtuelle. Si la synchronisation avec l'hôte est supprimée via VM Tools, les serveurs de temps définis ici sont alors utilisés. L'AGW affiche toujours l'heure en UTC.

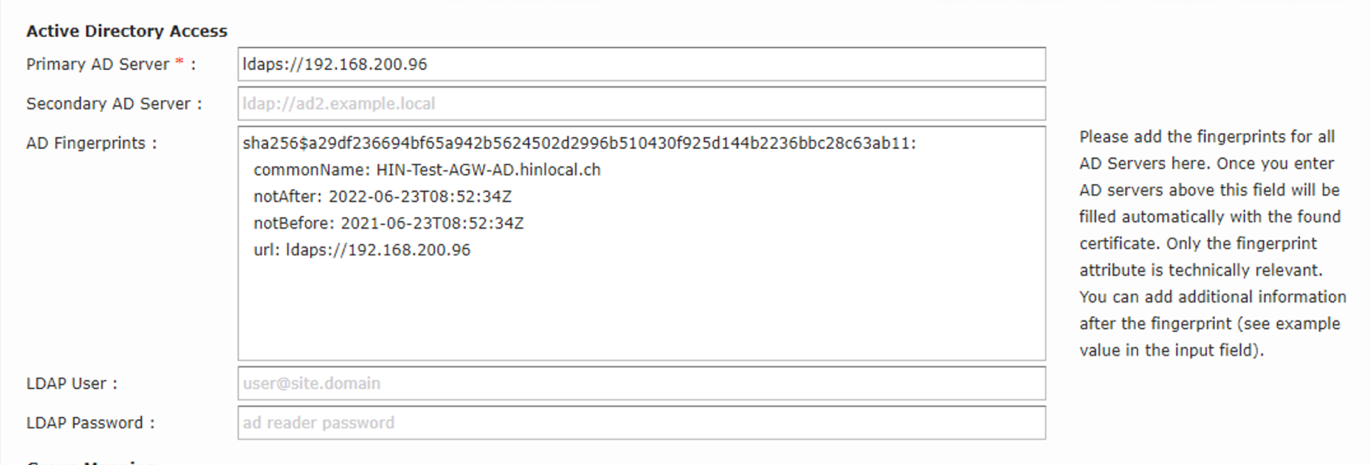

4.4.3 Active Directory Access

Les serveurs qui sont interrogés pour la validation du login de l'Active Directory sont définis sous Active Directory. Le serveur Active Directory a besoin d'un certificat SSL, dont l'AGW lit automatiquement l'empreinte digitale.

Veuillez prendre note des points suivants : Actuellement, seul un Domain Controller et son Fallback peuvent être définis. Différentes instances ne sont actuellement pas encore prises en charge. Vous trouverez de plus amples informations au chapitre 5.

4.4.4 Upstream Proxy

Si l'AGW doit se connecter à l'extérieur via un proxy, celui-ci doit être saisi ici.

4.4.5 Group Mapping

AD groups

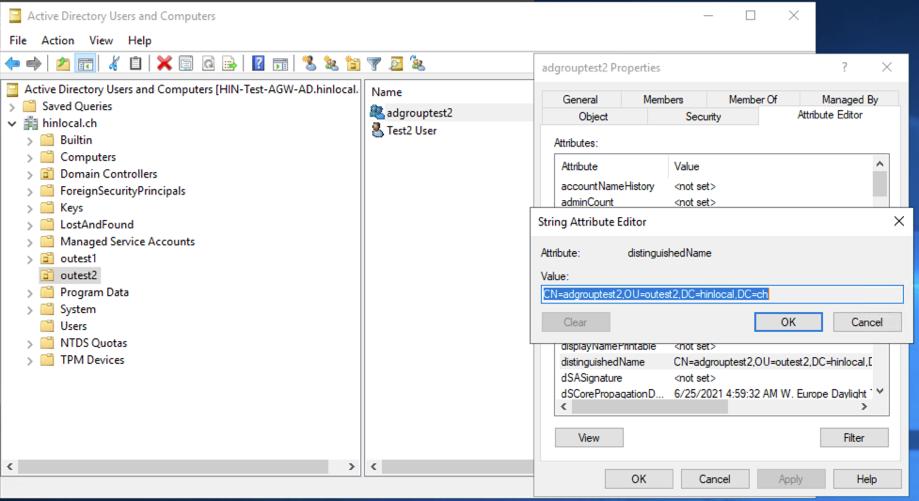

Le «Distinguished Name» (DN) d'un groupe AD est montré dans l'Active Directory sous « Attributes » (attributs). Pour ce faire, il faut sélectionner « Advanced view » (vue avancée) sous « View » (vue).

Ensuite, sous « Properties » (propriétés), il est possible de voir l'« Attribute Editor » (éditeur d'attribut) du «Distinguished Name». Un double-clic permet de copier le DN dans le presse-papiers.

Figure 9: Distinguished Name dans Active Directory

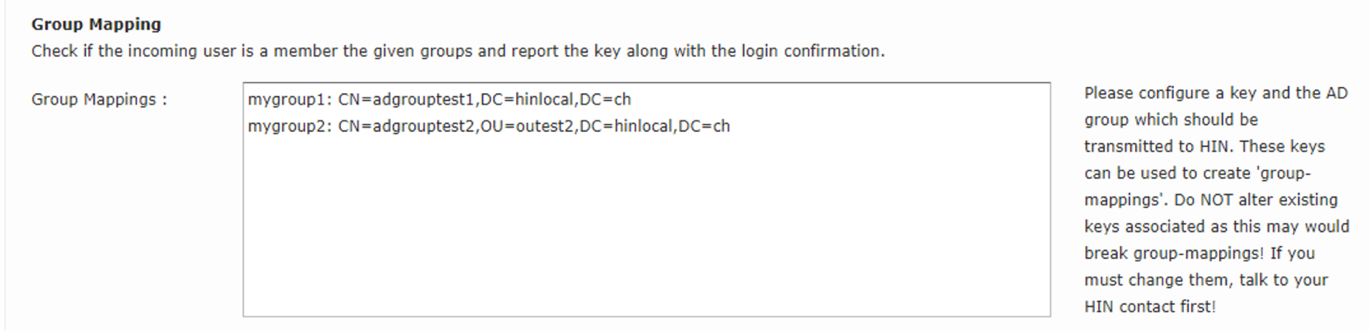

Dans l'AGW, sous « System Config » (configuration système) du groupe, il est possible de saisir un nom, suivi par un double-point et une espace (p. ex. « mygroup1 »). Puis de saisir ensuite le DN. Une saisie par ligne est possible. Le nom défini pour le groupe doit ensuite être communiqué à HIN.

Figure 10: ADGroup Mapping

Unité d'organisation (OU)

Pour déposer les UO, le «Distinguished Name» complet est requis. Celui-ci ne doit toutefois pas être saisi dans l'AGW. Veuillez prendre contact avec HIN pour enregistrer l'ID HIN correspondante. Si un utilisateur appartient à plusieurs groupes définis, c'est le premier groupe enregistré auprès de HIN qui s'affiche. Les autorisations ne sont pas transmises aux ID HIN mappées à AD Accounts.

4.4.6 Monitoring (Surveillance)

La chaîne de communauté SNMP publique (Public SNMP Community String) peut être utilisée pour lire des MIB standard à partir d'Ubuntu. L'option syslog envoie les informations du journal à un serveur syslog.

4.4.7 Notification Services (Service de notification)

Il existe deux variantes lors de la configuration des notifications. Soit sans authentification SMTP côté serveur, soit avec authentification SMTP côté serveur.

Une notification est déclenchée pour les événements suivants:

-

Mise à jour disponible

-

La mise à jour a été installée

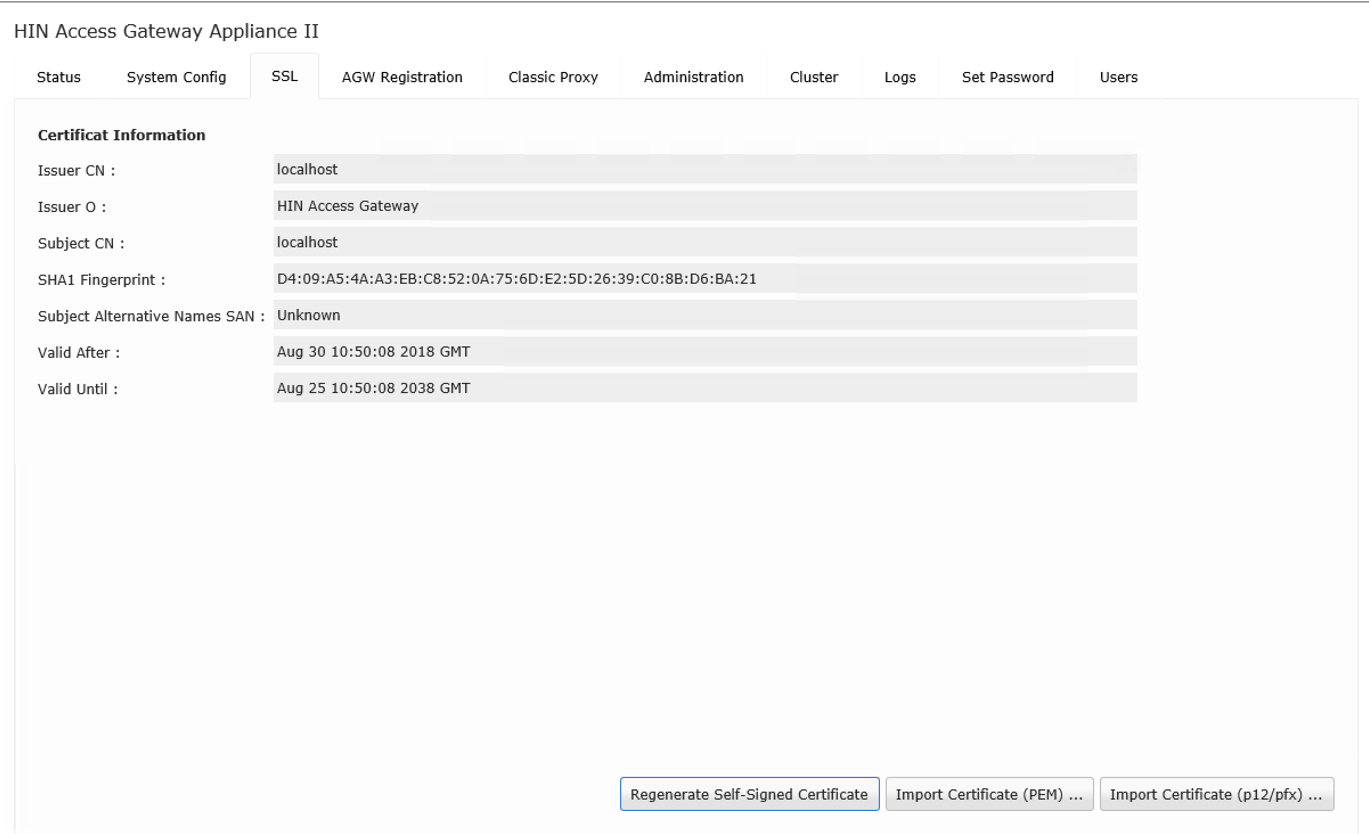

4.5 SSL

Un certificat SSL approuvé par les navigateurs des utilisateurs finaux est requis pour que les navigateurs des utilisateurs finaux puissent se connecter automatiquement à l'AGW. Veuillez utiliser pour l'AGW un certificat provenant d'une autorité de certification proprement gérée et connue du navigateur. Il faut ainsi tenir compte que le navigateur basé sur Chrome présuppose l'utilisation de SAN (Subject Alternative Name).

Figure 11: Affichage du certificat enregistré

Connection à l'Active Directory

5.1 LDAPS

L'AGW peut être associé à l'AD au moyen de LDAPS. Sous « System Config » (configuration système), le Domain Controler est inscrit. Pour ce faire, le nom ou l'IP peut être utilisé. -- L'empreinte digitale du DC est identifiée d'elle-même après quelques minutes par l'AGW.

Figure 12: Empreinte digitale LDAPS et AD

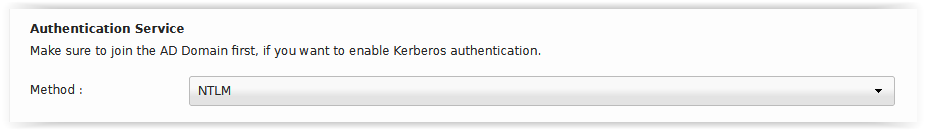

Method

Sous Method, on peut choisir l'authentification. NTLM ou Kerberos. - Nous recommandons d'utiliser Kerberos dans la mesure du possible. Kerberos est exigé si vous avez activé l'option Chanel Binding dans votre Active Directory.

Figure 13: Method

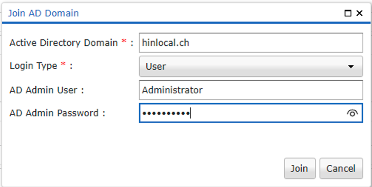

5.3 Kerberos

Afin que l'AGW puisse communiquer via Kerberos, celui-ci doit adhérer à AD. Ne déplacez pas le AGW dans le AD, s'il vous plaît. Pour ce faire, le DC doit être saisi comme DNS dans « System Config » (configuration système).

Figure 14: Join AD Domain

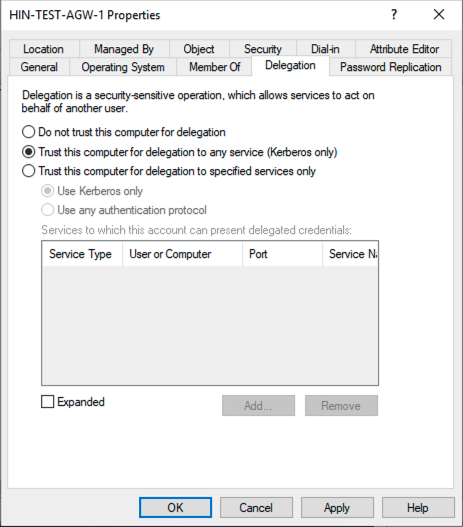

Après l'adhésion à l'AGW, celui-ci est visible dans AD sous « Computer » (ordinateur). Dans les propriétés de l'AGW, il faut encore activer la délégation Kerberos.

Figure 15: Activation de la délégation

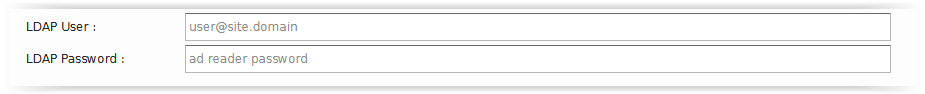

Un utilisateur LDAP en lecture seule est nécessaire pour lire en plus les attributs OU et groupe AD après une authentification réussie de l'utilisateur avec le ticket Kerberos.

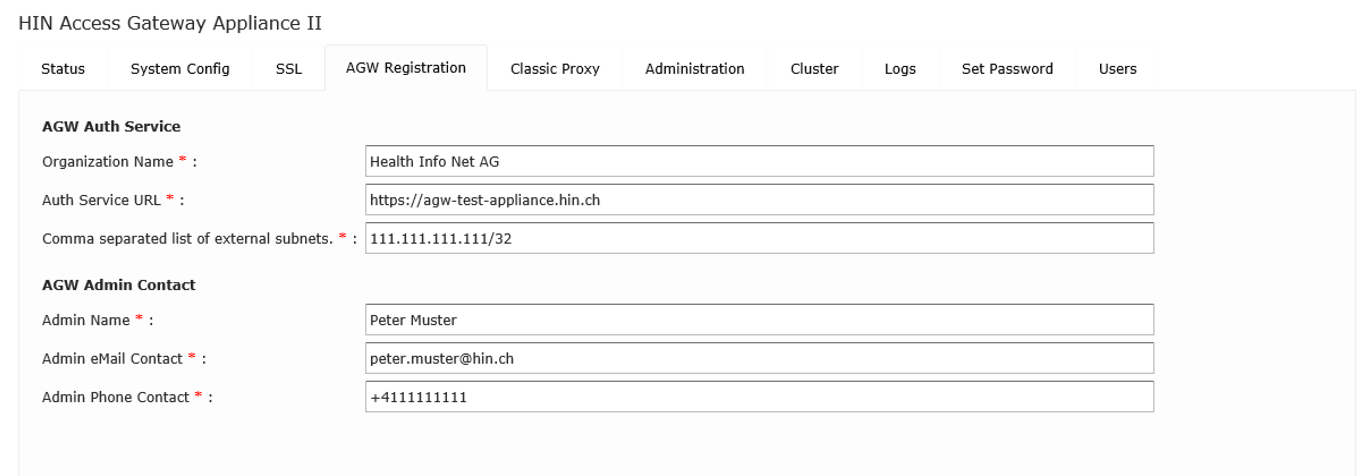

5.4 Enregistrement de l'AGW

L'enregistrement de l'AGW enregistre des informations pertinentes pour l'activation de l'AGW. Les informations enregistrées ici seront transmises à HIN, vérifiées et et mis en production avec le collaborateur HIN dans le cadre de l'activation.

| Onglet | Description |

|---|---|

| AGW Auth Service | |

| Nom de l'organisation | Noms d'institutions pour lesquels l'Appliance est enregistrée. |

| Auth Service URL | Adresse interne de l'AGW, via laquelle il peut être atteint depuis le réseau des utilisateurs. Important : Le certificat SSL enregistré doit correspondre à l'URL. Veuillez noter que pour Kerberos, le FQDN doit correspondre au nom d'hôte et au nom de domaine. |

| Comma separated list of externals subnets (Liste de sous-réseaux externes séparés par des virgules) | Les adresses IP externes ou les plages, visibles sur les pages HIN lorsqu'elles accèdent à votre organisation, sont définies ici. L'IP est utilisée par HIN pour identifier l'organisation et émettre une demande d'authentification auprès du bon AGW. |

| AGW Admin Contact | |

| Admin Name | Administrateur qui est contacté lors de problèmes avec l'AGW. Si vous ne souhaitez pas nommer un administrateur par son nom, vous pouvez également choisir un département ou autre. |

| Admin eMail Contact | Adresse email de la personne à contacter. Peut également contenir une adresse de groupe. |

| Admin Phone Contact | Numéro de téléphone de la personne à contacter. |

Figure 16: Enregistrement de l'Appliance de l'AGW

5.5 Classic Proxy

La fonctionnalité proxy de l'AGW 1.5 a était fournie sous Classic Proxy pour la compatibilité antérieure. Les applications qui ont encore besoin de la fonctionnalité Proxy doivent être transférées à oAuth immédiatement. Veuillez contacter le fournisseur.

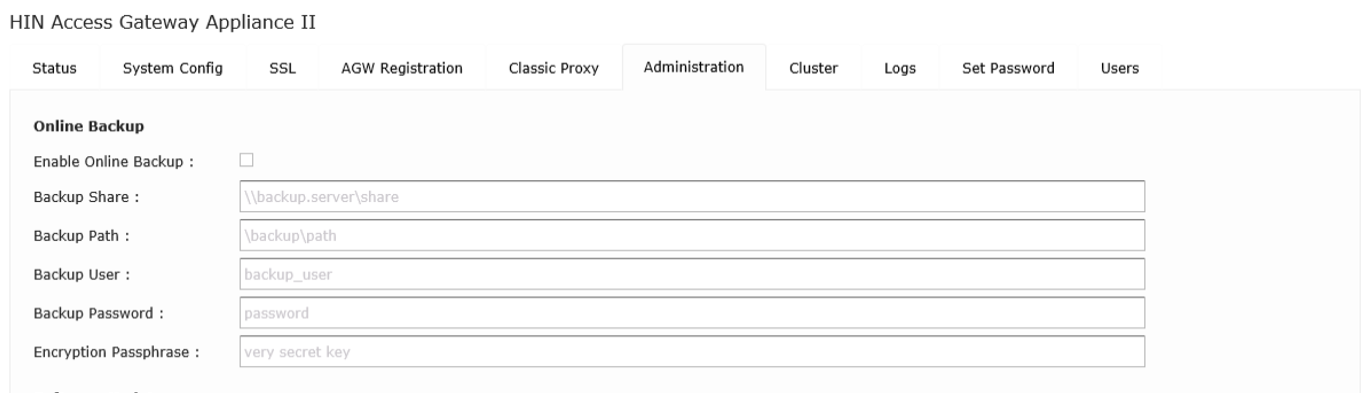

5.6 Administration

Les paramètres suivants peuvent être définis et les fonctions suivantes exécutées via l'onglet « Administration ».

5.6.1 Online Backup (Sauvegarde en ligne)

La sauvegarde fait une copie de tous les paramètres de l'Access Gateway, y compris les utilisateurs configurés. Après avoir configuré la sauvegarde en ligne, une sauvegarde est écrite sur le partage chaque fois que vous modifiez les paramètres dans l'Access Gateway.

Figure 17: Configuration de la sauvegarde en ligne

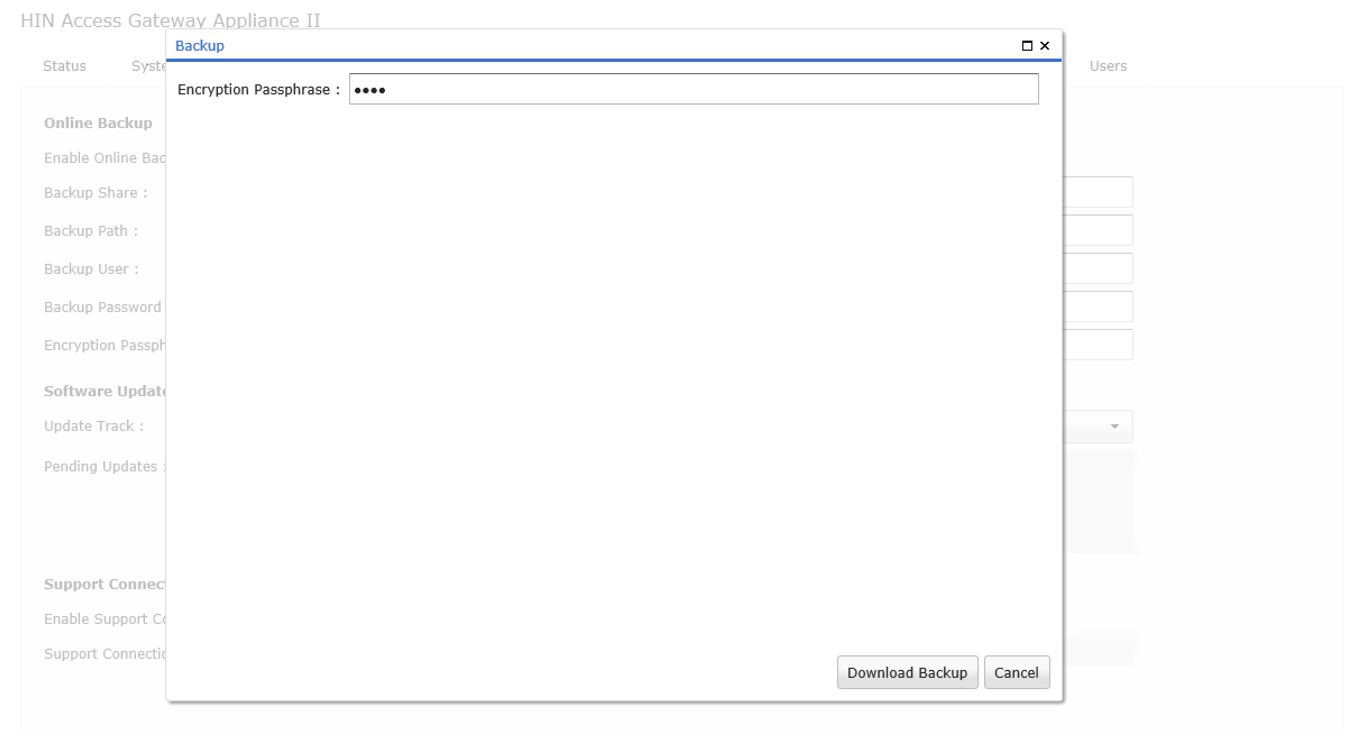

Cliquez sur le bouton « Download Backup » (Télécharger la sauvegarde) dans la barre de boutons ci-dessous pour créer une sauvegarde manuellement. Il vous sera ensuite demandé de saisir une phrase secrète pour chiffrer la sauvegarde.

Veuillez noter que vous aurez besoin de la phrase secrète pour

restaurer la

sauvegarde.

Figure 18: Une phrase secrète doit être définie après avoir cliqué sur

Backup (Sauvegarder)

5.6.2 Software Update (Mise à jour logicielle)

Les mises à jour pour l'Access Gateway peuvent être téléchargées et installées via la section « Software Update » (Mise à jour logicielle). Il est recommandé de faire un snapshot avant la mise à jour et de redémarrer la machine virtuelle après la mise à jour. Finalement, il est possible de vérifier sur https://dir.hin.ch si le répertoire des participants HIN peut être consulté.

Deux options peuvent être sélectionnées dans le menu déroulant « Update Track ».

Figure 19: Vue d'ensemble des mises à jour logicielles non encore

installées

Update Track

Deux Update Tracks sont disponibles.

Stable Seules les mises à jour testées et validées par HIN seront téléchargées et installées.

Testing Les mises à jour téléchargées et installées ont été validées à des fins de test. Elles ne devraient pas être utilisées pour des environnements productifs.

Dès qu'une nouvelle mise à jour sera disponible pour l'Update Track sélectionné, le destinataire de l'email de l'adresse de notification enregistrée (voir 4.4.7) en sera informé. Les mises à jour disponibles sont affichées dans le champ « Pending Updates » (Mises à jour en attente). L'Access Gateway recherche automatiquement s'il y a de nouvelles mises à jour. Le bouton « Check for Update bereit » (Rechercher les mises à jour prêtes) est disponible pour déclencher cette vérification manuellement. Les mises à jour disponibles sont déployées via le bouton « Software Update » (Mise à jour logicielle).

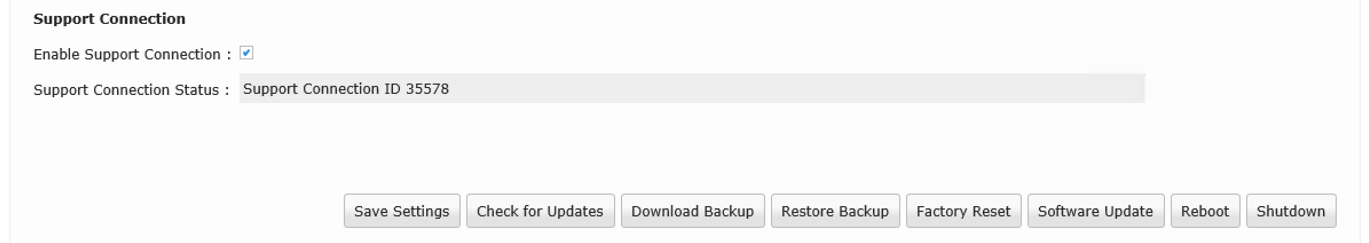

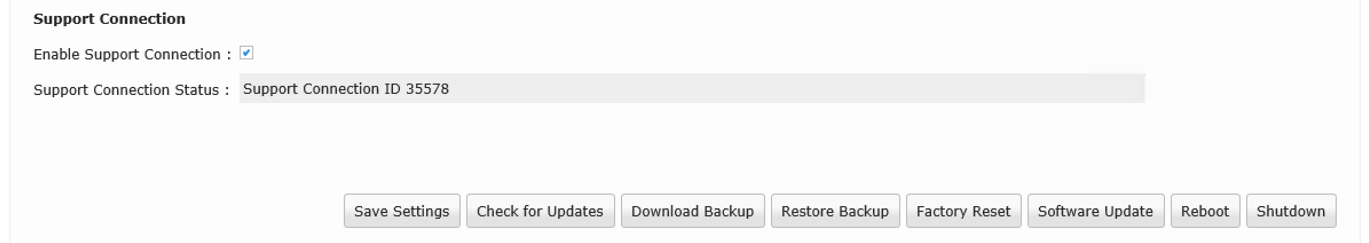

5.6.3 Support Connection

La Support Connection (connexion de support) établit un tunnel SSH sur le serveur de support HIN. Le support HIN peut accéder à l'Access Gateway via ce tunnel. Pour configurer une connexion de support, vous devez cocher la case « Enable Support Connection » (Activer la connexion du support), puis cliquer sur le bouton «Save Settings» (Enregistrer les paramètres). Ensuite, un Remote Support ID (ID de support à distance) apparaît dans le champ derrière « Support Connection Status » (Statut de connexion du support).

Le support HIN peut ainsi fournir de l'aide par maintenance à distance grâce à cet ID.

Figure 20: connexion du support active

5.6.4 Buttons (Boutons)

Save Settings Enregistre les paramètres sélectionnés

Check for Update Vérifie si de nouvelles mises à jour sont disponibles dans le Update Track sélectionné (veuillez noter qu'il faut d'abord sauvegarder la configuration si vous changez de Track)

Download Backup Permet de télécharger le fichier de sauvegarde (voir 5.6.1)

Restore Backup Le bouton « Restore Backup » (Restaurer la sauvegarde) peut être utilisé pour restaurer un Access Gateway via un fichier de sauvegarde. La « phrase secrète » du fichier de sauvegarde doit être saisie avant la restauration.

Factory Reset Réinitialise l'Access Gateway aux paramètres d'origine. Toutes les configurations seront alors irrévocablement perdues.

Software Update Démarre l'installation des mises à jour logicielles existantes (voir 5.6.2)

Shutdown Arrête l'Access Gateway.

Reboot Redémarre l'Access Gateway.

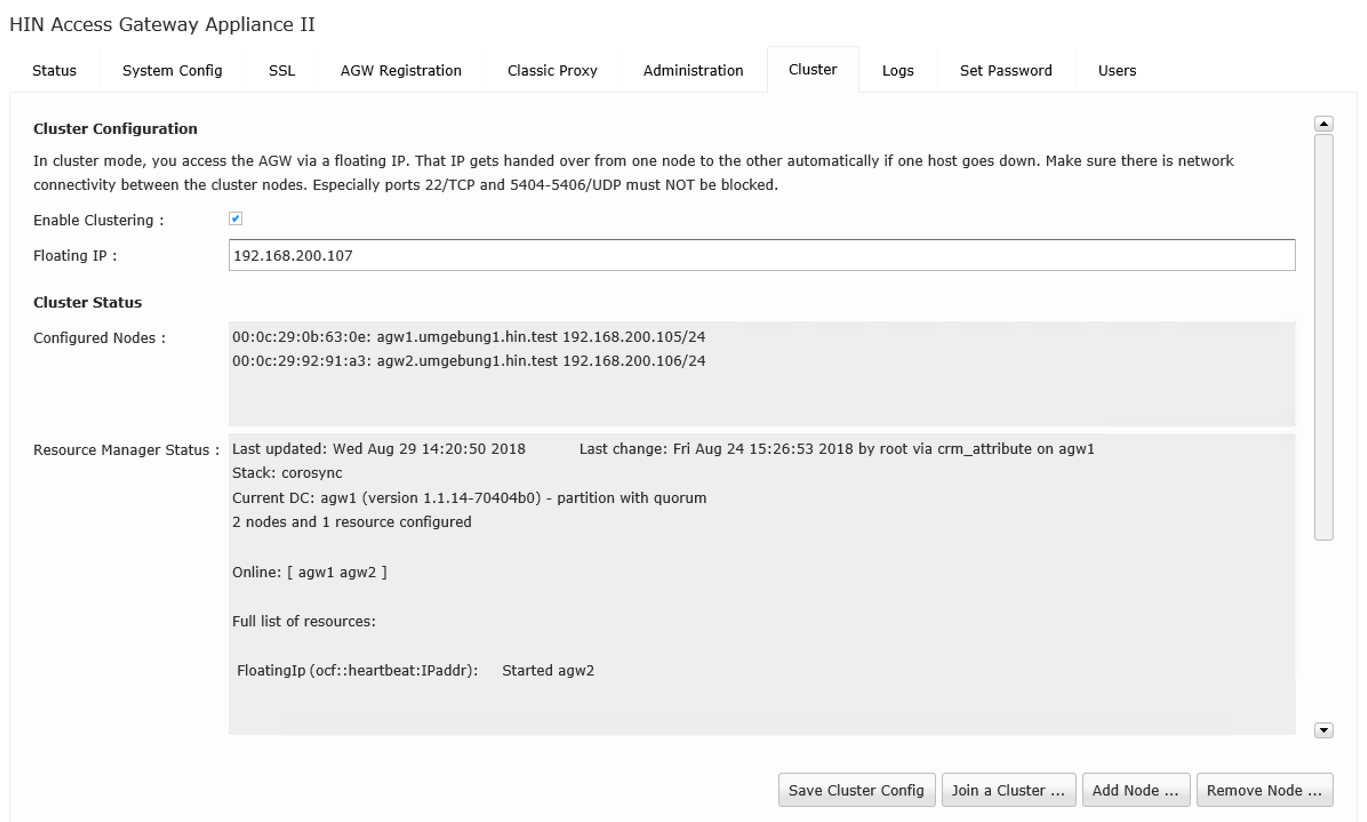

5.7 Cluster

L'Access Gateway peut être configuré comme cluster pour un fonctionnement redondant. Pour ce faire, le premier Access Gateway doit être entièrement configuré. Pour le second Access Gateway, la configuration jusqu'au chapitre 4.2.2 « Modification du mot de passe initial » est suffisante.

5.7.1 Activer le cluster

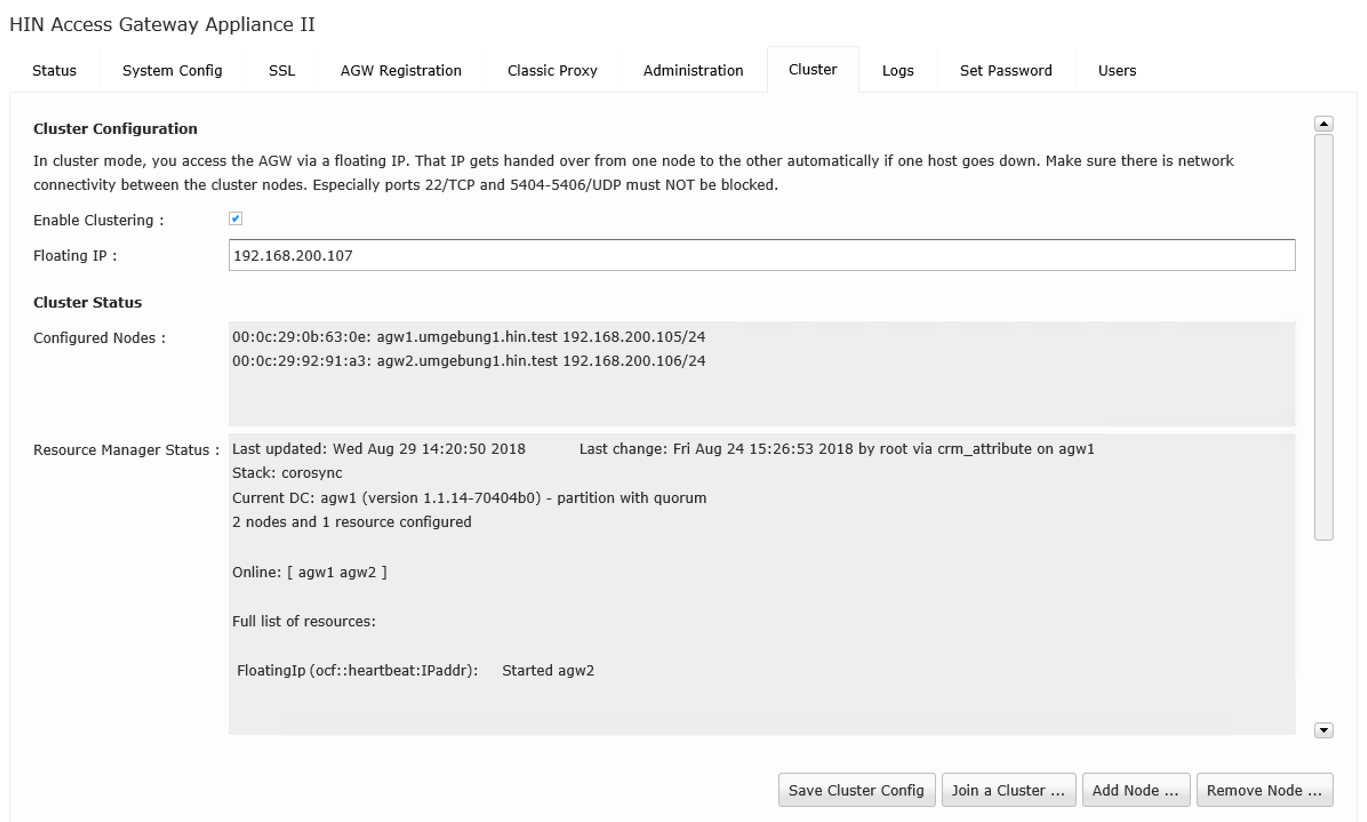

Pour activer le cluster, cochez la case « Enable Clustering » (Activer le clustering) et saisir une adresse IP flottante. Le cluster est alors accessible via cette adresse IP virtuelle. L'adresse IP du cluster doit appartenir au même sous-réseau que les Access Gateways. Le cluster est activé via le bouton « Save Cluster Config » (Enregistrer la configuration du cluster).

Figure 21: Page de vue d'ensemble avec cluster actif

Le cluster est désormais accessible via l'adresse https://[Floating IP]:4433https://[Floating IP]:4433. À l'heure actuelle, le cluster n'est constitué que d'un seul nœud.

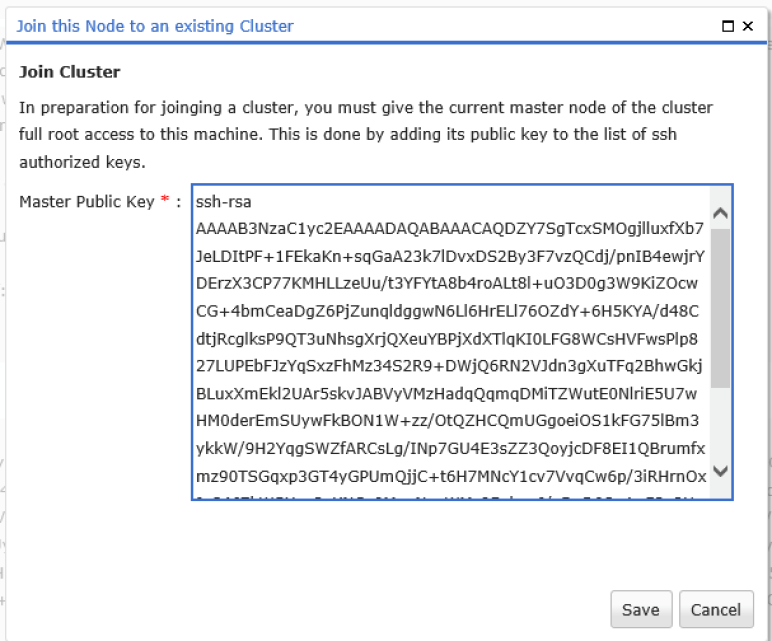

5.7.2 Ajouter un nœud

Pour ajouter un nœud au cluster, la première étape consiste à préparer le nouveau nœud. Pour ce faire, la clé publique principale du nœud de cluster existant doit être importée dans le nouveau nœud.

Master Node

La « Master Public Key » (clé publique principale) doit être copiée sur le nœud maître.

Figure 22: La Master Public Key (clé publique principale) du nœud maître

doit être copiée

Slave Node

Sur le nœud de cluster, la fonction « Join a Cluster » (Rejoindre un cluster) doit être ouverte et la «Master Public Key» (clé publique principale) précédemment copiée doit être insérée.

Figure 23: La clé publique du périphérique maître doit être importée sur

l'esclave

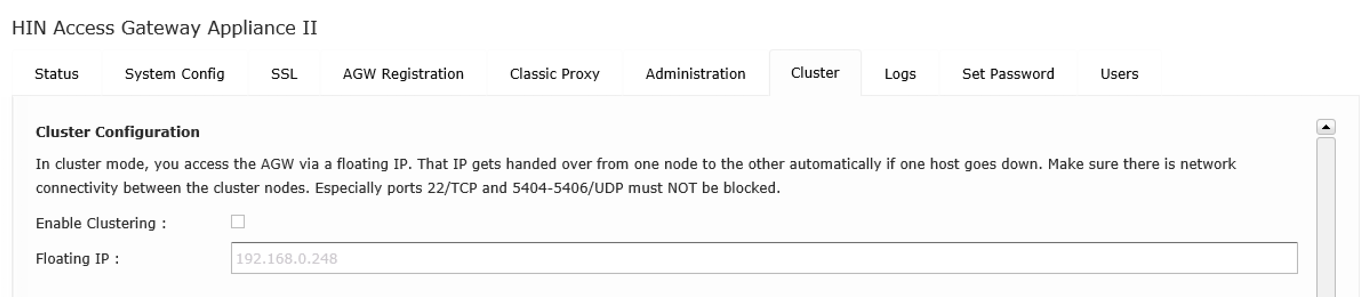

Figure 24: L'option de cluster reste désactivée sur le nœud esclave

Master Node

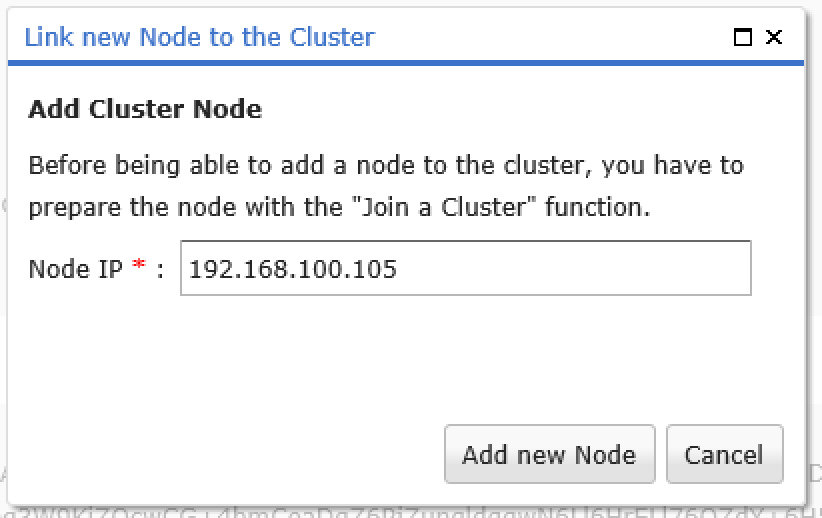

De retour sur le nœud maître, l'esclave doit maintenant être ajouté au cluster avec « Add Node » (Ajouter un nœud). Ceci s'effectue en saisissant l'adresse IP.

Figure 25: Sur le nœud maître, le nœud esclave doit être ajouté au

cluster via IP

Définissez l'adresse IP du nœud esclave sur le nœud maître et cliquez sur le bouton « Add new Node » (Ajouter un nouveau nœud).

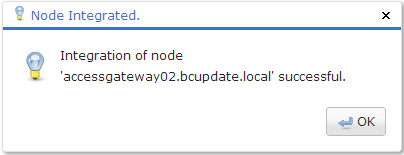

Figure 26: Message de réussite après l'ajout du nœud

Confirmez le message de réussite avec OK.

Figure 27: Vue d'ensemble du cluster avec deux appareils (en ligne: agw1 agw2)

L'état du cluster indique maintenant quels nœuds du cluster sont configurés, en ligne ou hors ligne et quel nœud a le rôle de maître.

5.7.3 Supprimer le nœud

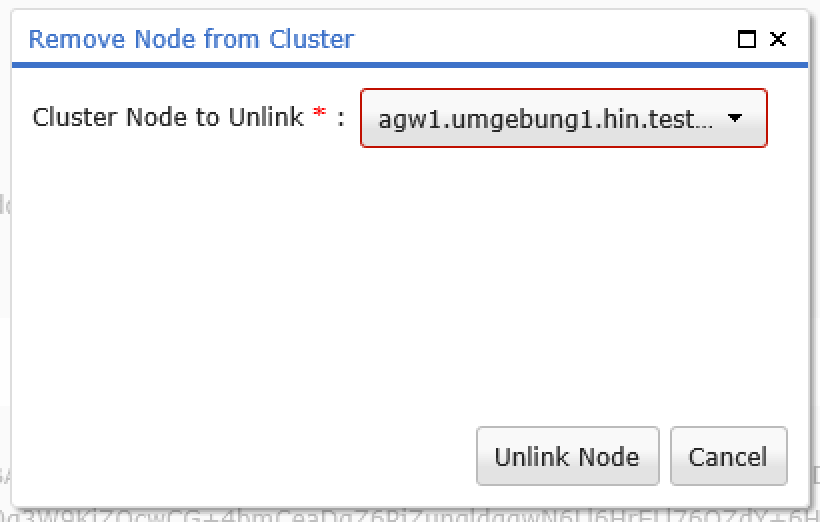

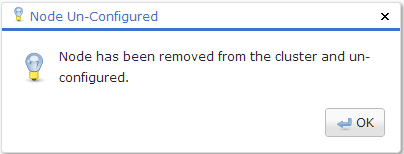

L'option « Remove Node » (Supprimer le nœud) peut être utilisée pour supprimer tous les nœuds du cluster qui n'ont pas le rôle de maître à ce moment-là.

Figure 28: supprimer le nœud dans la sélection

L'appareil souhaité peut être sélectionné avec la liste de sélection.

Figure 29: Le nœud est réinitialisé

Le nœud est réinitialisé à cet effet aux paramètres d'origine.

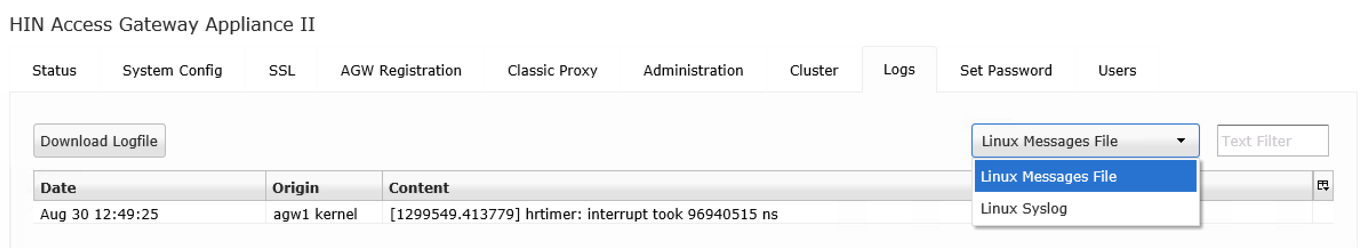

5.8 Logs (Journaux)

Sous l'onglet « Logs » (Journaux), différents journaux système peuvent être analysés, triés et téléchargés via le bouton « Download Logfile » (Télécharger le fichier journal). Les logs sur l'AGW font l'objet d'une rotation automatique.

Figure 30: Aperçu du journal

Figure 30: Aperçu du journal

Les fichiers journaux suivants sont disponibles

Linux Messages File Accès au fichier de messages Linux.

Linux Syslog Accès au fichier Syslog Linux. Comprend notamment les informations sur l'authentification et l'envoi de notification.

5.9 Users (Utilisateurs)

De nouveaux utilisateurs peuvent être créés et des utilisateurs existants peuvent être modifiés ou supprimés sous l'onglet « User » (Utilisateur).

Configuration du navigateur

L'AGW utilise NTLM ou Kerberos pour reconnaître l'utilisateur de l'Active Directory. Des ajustements de configuration peuvent être nécessaires selon le navigateur utilisé.

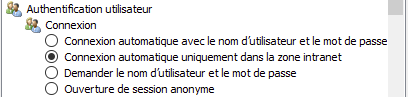

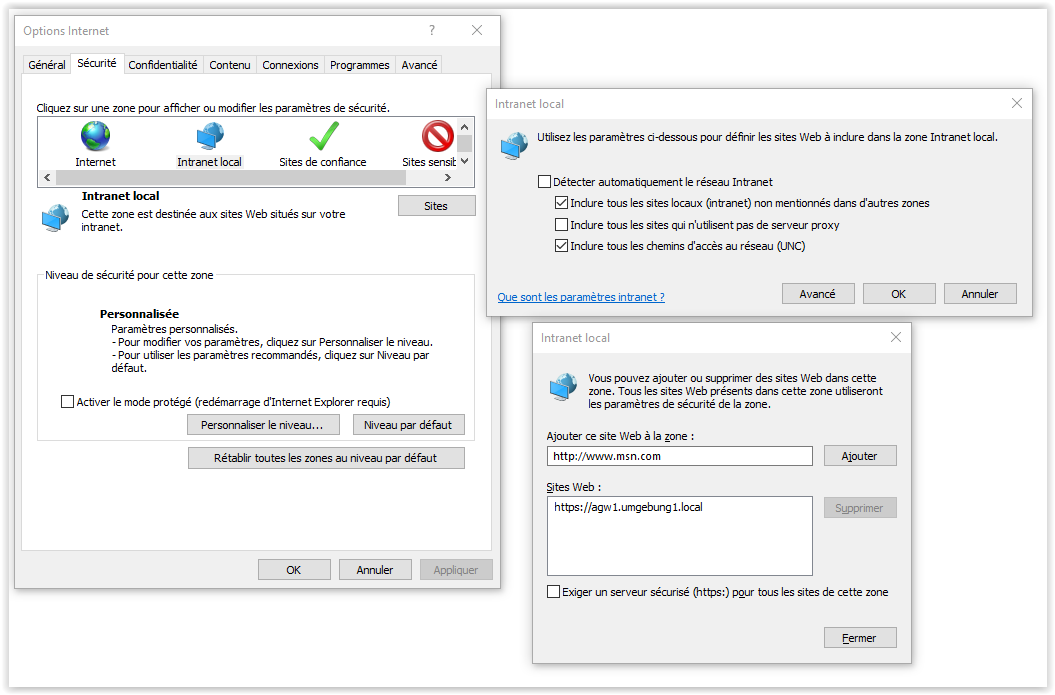

6.1 Internet Explorer

Internet Explorer offre la possibilité de configurer divers attributs de sécurité pour les zones « Intranet », «Sites de confiance» et «Internet». Il est nécessaire que les navigateurs se connectent automatiquement pour le fonctionnement de l'AGW. L'option est la suivante :

Paramètres Internet -> Sécurité -> Niveau personnalisé (par ex. Zone Intranet) -> « Connexion automatique »

Figure 31: Connexion automatique sous Internet Explorer

En règle générale, seule « l'ouverture de session automatique

uniquement dans la zone Intranet » est activée. Il est donc conseillé

d'ajouter l'AGW à cette zone

:

Figure 32: L'Appliance de l'AGW peut être ajoutée à la zone Intranet

via Sites

Les paramètres doivent être à présent distribués via les GPO.

6.2 Firefox

La connexion automatique est désactivée par défaut dans Firefox. L'activation s'effectue (version 60.0.1) comme suit :

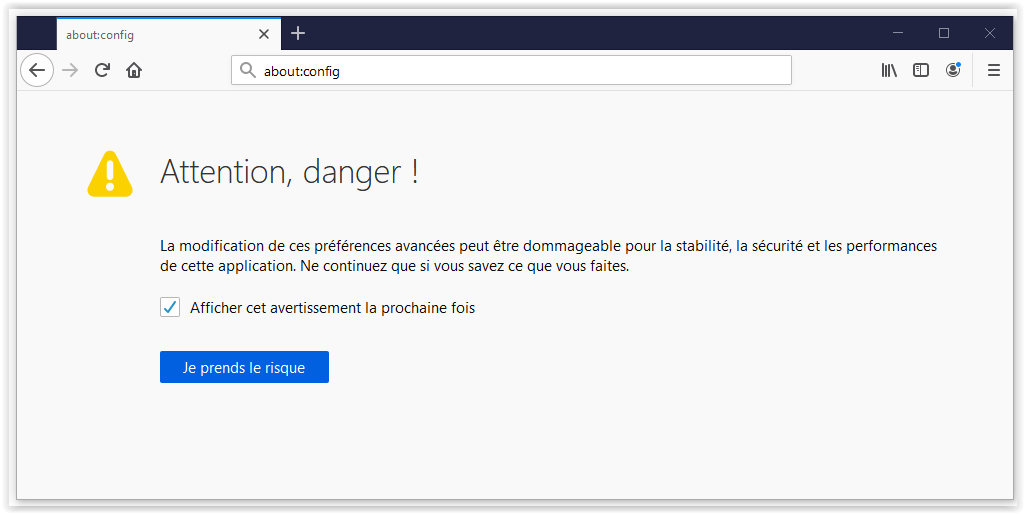

Dans la barre d'adresse, entrez « about:config » et confirmez l'avertissement de sécurité suivant:

Figure 33: Dans Firefox, la configuration se trouve dans about:config

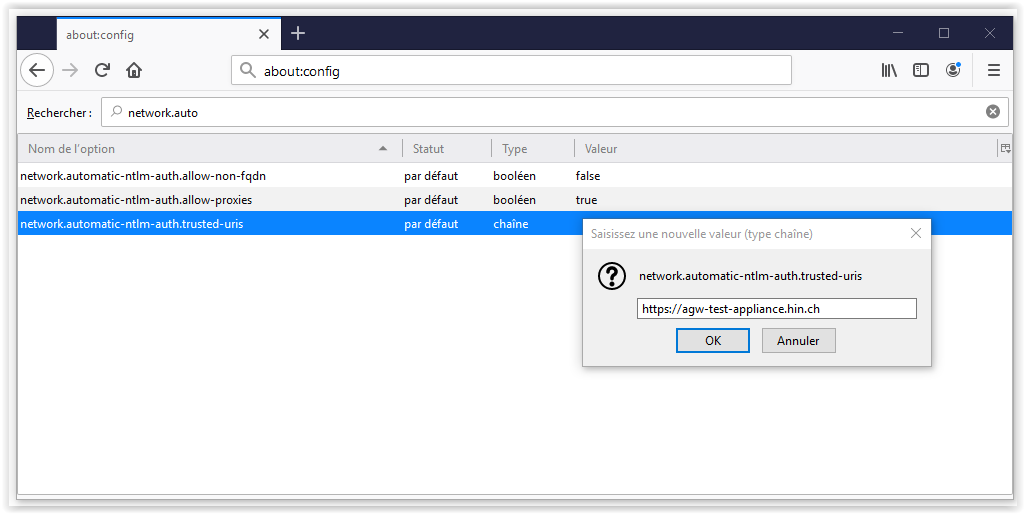

Dans les paramètres, rechercher « network.automatic-ntlm-auth.trusted-uris » et ajouter l'URL de votre AGW. Pour Kerberos, il faut en plus «network.negotiate-auth.delegation-uris».

Figure 34: La valeur recherchée s'appelle

network.automatic-ntlm-auth.trusted-uris

6.3 Chrome

Chrome utilise les paramètres de sécurité d'Internet Explorer.

Si vous avez besoin de polices séparées pour Chrome ou Edge, le navigateur peut être démarré manuellement avec la commande suivante pour tester le processus de login :

Pour NTLM:

Chrome:

"C:\Program Files (x86)\Google\Chrome\Application\Chrome.exe" -auth-server-whitelist="AGW.DOMAIN.COM" -auth-negotiate-delegatewhitelist="AGW.DOMAIN.COM" -authschemes="digest,ntlm,negotiate"

Edge:

"C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" -auth-server-whitelist="AGW.DOMAIN.COM" -auth-negotiate-delegatewhitelist="AGW.DOMAIN.COM" -authschemes="digest,ntlm,negotiate"

Pour Kerberos:

Chrome:

"C:\Program Files (x86)\Google\Chrome\Application\Chrome.exe" -auth-server-whitelist="AGW.DOMAIN.COM" -auth-negotiate-delegatewhitelist="AGW.DOMAIN.COM" -authschemes="digest,negotiate"

Edge:

"C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" -auth-server-whitelist="AGW.DOMAIN.COM" -auth-negotiate-delegatewhitelist="AGW.DOMAIN.COM" -authschemes="digest,negotiate"

Les paramètres peuvent être distribués via les GPO.

Test

7.1 Accès aux pages protégées par HIN

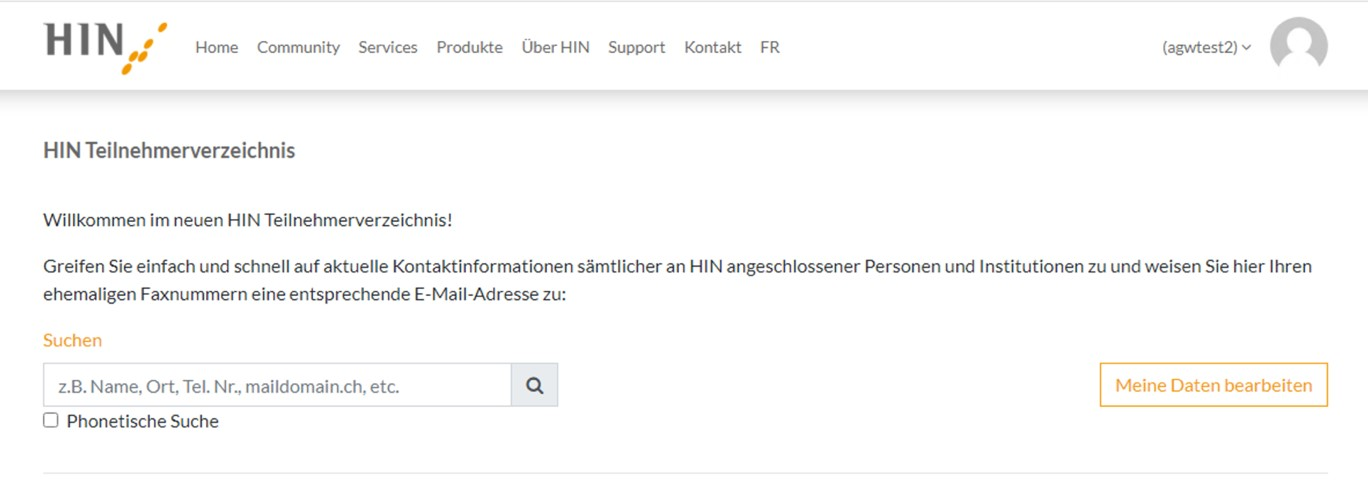

L'accès à une application protégée par HIN peut être testé avec l'URL suivante : https://dir.hin.ch.

Cet URL doit mener au répertoire des participants HIN protégé :

Figure 35: Accès aux pages protégées HIN

L'ID HIN avec laquelle on est actuellement connecté s'affiche en haut à droite. Si l'utilisateur dispose d'un ID personnel, il peut l'utiliser en consultant apps.hin.ch et en saisissant son login HIN et un deuxième facteur d'authentification (p. ex. code SMS).

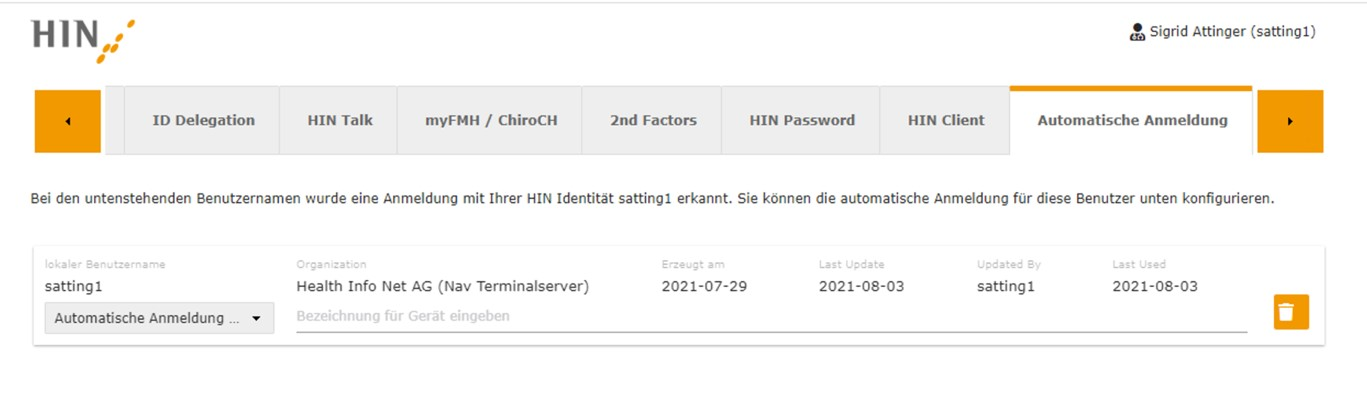

Sous le lien https://apps.hin.ch/#app=HinIdMapMgr, l'utilisateur voit le mapping. L'utilisateur final peut sélectionner ici le deuxième facteur pour l'authentification.

Figure 36: Consultation de https://apps.hin.ch

7.2 Accès à Internet

L'accès à un site Internet public peut par exemple être testé avec l'adresse www.google.com.

Questions et réponses

Le tableau suivant répertorie les questions et réponses opérationnelles typiques.

| Question | Catégorie | Réponse |

|---|---|---|

| L'accès à certaines applications ne se fait pas via notre proxy Internet, mais directement. Comment configurer de telles exceptions dans l'HIN Access Gateway? | Proxy | Ajoutez les exceptions sous «PAC-Server → Proxy Exceptions» (Serveur PAC → Exceptions de proxy). Si l'application doit être ouverte complètement sans proxy, l'exception peut être saisie sous «PAC-Server → Always Direct». |

| Les noms OU dans l'Active Directory comportent des espaces -- comment le chemin LDAP peut-il être spécifié dans la configuration? | Généralités | Les caractères spéciaux du chemin LDAP qui peuvent varier dans les URL (tels que les espaces) doivent être escaped conformément à RFC 2255. Les espaces doivent donc être remplacés par «%20». Exemple : PythonOption PDC ldap:///192.168.0.49/DC=dig%20this,DC=i%20can%20add%20spaces,DC=net |

| Bien que le fichier PAC institutionnel ait été ajusté, les navigateurs utilisent toujours l'ancien fichier PAC. Quel est le problème? | Proxy | L'HIN Access Gateway met le fichier PAC institutionnel en cache pendant 4 heures. Ce n'est qu'après cette durée que le fichier PAC institutionnel est réévalué. Le bouton «Clear Proxy Cfg Cache» (Vider le cache de la configuration du proxy) dans l'onglet «PAC-Server» peut être utilisé pour supprimer le fichier PAC. Le navigateur peut également sauvegarder le fichier PAC temporairement. Les fichiers Internet temporaires doivent être supprimés afin que le navigateur utilise le fichier PAC actuel. |